SSH là gì? SSH không chỉ đơn thuần cho phép người dùng truy cập và quản lý máy chủ từ xa mà còn đảm bảo tính bảo mật tối đa thông qua mã hóa dữ liệu. Nhưng làm thế nào để tận dụng đầy đủ tiềm năng của SSH? Tenten.vn sẽ cung cấp cho bạn những kiến thức chi tiết từ A-Z về SSH, từ định nghĩa, cách hoạt động, độ bảo mật cho đến hướng dẫn thiết lập và sử dụng thực tế dành riêng cho người mới bắt đầu. Hãy cùng khám phá ngày!

Contents

SSH (tên gọi khác là Secure Shell), là một giao thức điều khiển từ xa cho phép người dùng kiểm soát và chỉnh sửa server từ xa qua Internet. Nó xác thực người dùng từ xa, truyền dữ liệu input từ client tới host, và relay kết quả trả về tới khách hàng. Dịch vụ được tạo ra nhằm thay thế cho trình Telnet không có mã hóa và sử dụng kỹ thuật cryptographic dẫn đến dữ liệu dễ bị đánh cắp.

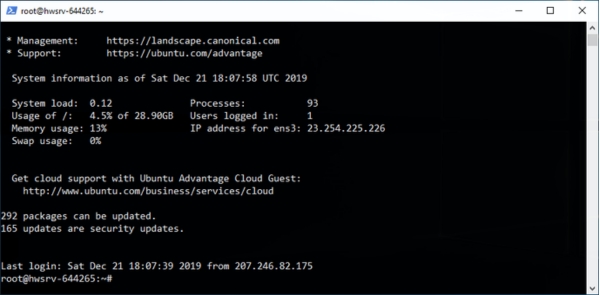

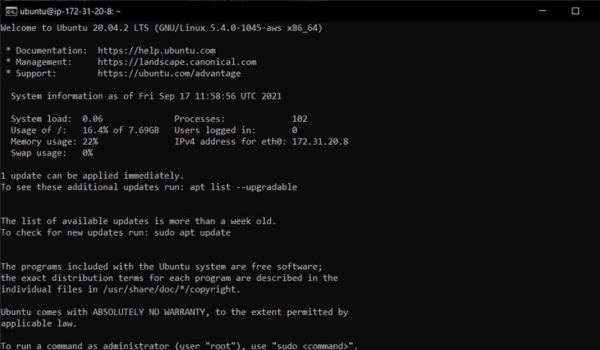

Hình bên trên thể hiện một giao diện Windows SSH truy cập Linux server. Bất kể user Linux hoặc macOS nào cũng đều có thể SSH tới server từ xa trực tiếp từ cửa sổ terminal. Windows users có thể sử dụng những SSH clients như là Putty, PowerShell. Bạn có thể thực thi lệnh shell cũng như việc bạn đang thực sự vận hành máy tính vật lý.

Bạn đã biết SSH là gì vậy câu hỏi đặt ra liệu độ bảo mật của SSH có an toàn không ? Cùng đi tìm hiểu phần tiếp sau đây!

Với thuật toán mã hóa AES, SSH bảo vệ dữ liệu truyền tải giữa máy khách và máy chủ, ngăn chặn việc nghe lén hoặc giả mạo thông tin. Giao thức này khéo léo kết hợp mã hóa đối xứng và bất đối xứng, đảm bảo chỉ “người trong cuộc” mới giải mã được dữ liệu.

Ngoài ra, giao thức sử dụng cặp khóa Public key và Private key giúp loại bỏ nguy cơ truy cập trái phép. Khóa công khai và riêng tư được sử dụng để đảm bảo danh tính của cả máy khách và máy chủ.

Hiện nay, giao thức trên đã có phiên bản SSH2, được đánh giá là chống lại được tất cả cuộc tất công bảo mật đã biết. Phiên bản cung cấp những dịch vụ gồm:

Điều này cho thấy rằng, SSH có độ bảo mật thực sự đáng tin cậy. Dẫu vậy, để duy trì độ an toàn cao, cần quản lý khóa hiệu quả và sử dụng cấu hình phù hợp.

SSL/TLS và SSH là hai giao thức bảo mật phổ biến được sử dụng để bảo vệ dữ liệu trong quá trình truyền tải qua mạng. Tuy nhiên, chúng có mục đích, cách hoạt động và ứng dụng khác nhau. Dưới đây là sự so sánh chi tiết giữa hai giao thức này:

Được hiểu là máy khách-máy tính điều khiển: Xác minh định danh của hệ thống tham gia làm việc SSH

Quá trình trao đổi khoá được thực hiện qua việc định danh host. Từng máy điều khiển SSH có duy nhất một khoá định danh. Có 2 phần ở khoá là khoá công cộng (public) và khoá riêng tư. Khoá public được dùng bằng khoá công khai và chỉ có thể giải mã bằng khoá riêng. Nếu ở máy chủ có bất cứ thay đổi nào như: thay đổi của chương trình SSH, hệ điều hành thay đổi, thay đổi ở khoá định danh.

Để đăng nhập vào máy chủ, người dùng sử dụng SSH. Máy chủ cũng được thông báo về sự thay đổi này. Máy chủ sẽ gửi khoá công cộng của máy chủ khi một phiên làm việc SSH của hai hệ thống được bắt đầu. Mã hoá khoá và một khoá phiên ngẫu nhiên được tạo ra từ máy khách bằng khoá công cộng của máy chủ sau đấy gửi cho máy chủ. Bằng khoá riêng của mình máy chủ sẽ giải mã và sau đó nhận được khoá phiên. Khoá phiên này cũng đồng thời là khoá sử dụng với mục đích trao đổi dữ liệu giữa hai máy. Toàn bộ quá trình này cũng được coi như là các bước nhận diện máy khách và máy chủ. Kiểu mã hoá an toàn tập tim trên đường truyền này của SSH cũng giống với cơ chế của SSL.

Bước 2: Mã hoá dữ liệu

Thiết lập kênh làm việc mã hoá

Quá trình trao đổi dữ liệu hoạt động thông qua giải mã/mã hoá làm bước trung gian. Đây đồng nghĩa với việc dự liệu nhận và gửi trên đường truyền đều được giải mã và mã hoá theo thoả thuận trước đây giữa khách và máy chủ. Máy khách sẽ thường được quyết định lựa chọn các cơ chế mã hoá. Ba cơ chế mã hoá thông dụng là: Blowfish, IDEA và 3DES. Máy khách và máy chủ trao đổi mã hoá cho nhau khi chọn cơ chế mã hoá. Việc trao đổi khoá mã hoá đó luôn được bảo mật thông qua định danh kín của các máy. Thông tin trên đường truyền trao đổi khó có thể bị giải mã và đánh cắp bởi vì những kẻ tấn công sẽ không biết khoá mã hoá. Sau đây là các thuật toán mã hoá:

Xác minh quyền đăng nhập hệ thống của người dùng

Ở 3 bước hoạt động của SSH thì đây là bước kết thúc. Tại đây, kênh trao đổi đã được bảo mật. Từng lượt truy cập và định danh của người dùng được cung cấp theo nhiều cách đa dạng khác khau. Ví dụ như kiểu chứng thực rhosts được dùng nhưng không phải có sẵn, chỉ có mục đích kiểm tra định danh của máy khách được liệt kê theo địa chỉ IP và DNS (file rhost). Định danh người dùng qua việc xác thực mật khẩu là cách được nhiều người dùng. Bên cạnh đó cũng có cách khác như xác thực RSA, dùng ssh-agent và ssh-keygen để xác thực những cặp khoá.

Trong khi tìm hiểu, chắc hẳn các bạn đọc cũng đã hình dung được những gì SSH có thể làm được. Sau đây chính là những chức năng chính của giao thức trên:

Trong bài viết này, Tenten.vn sẽ chia sẻ với các bạn cách để cài đặt SSH, đồng thời cấu hình SSH, cách cấu hình tưởng lửa bảo vệ và giới hạn quyền truy cập từ xa.

OpenSSH là một phần mềm mã nguồn mở, hỗ trợ thiết lập máy chủ SSH (SSH Server) cũng như các ứng dụng SSH Client. Trên các hệ điều hành CentOS hay Ubuntu, OpenSSH Server thường được cài đặt sẵn theo mặc định. Nếu chưa có, bạn có thể cài đặt cả server và client bằng các lệnh sau:

Trên CentOS/RHEL: Sử dụng lệnh:

yum install openssh openssh-server openssh-clients openssl-libs -y

Trên Ubuntu: Sử dụng lệnh:

sudo apt-get install openssh-server openssh-client

Sau khi cài đặt, để khởi động dịch vụ SSH Server và bật chế độ tự chạy cùng hệ thống, paste câu lệnh:

systemctl start sshd

systemctl enable sshd

SSH mặc định hoạt động trên cổng 22. Nếu hệ thống có tường lửa (firewall), bạn cần mở cổng này với:

firewall-cmd –add-port=22/tcp –permanent

firewall-cmd –reload

Trường hợp bạn thay đổi cổng SSH mặc định sau này, hãy mở cổng tương ứng thay vì 22.

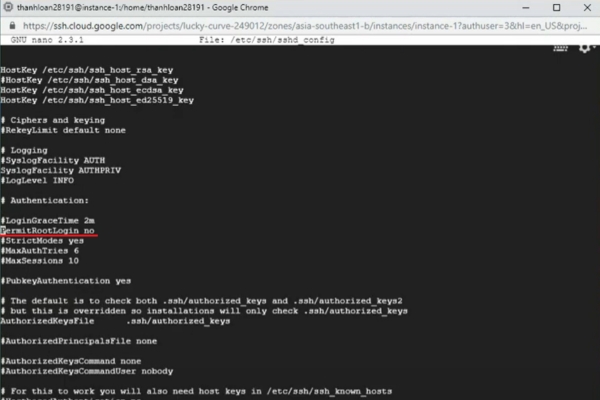

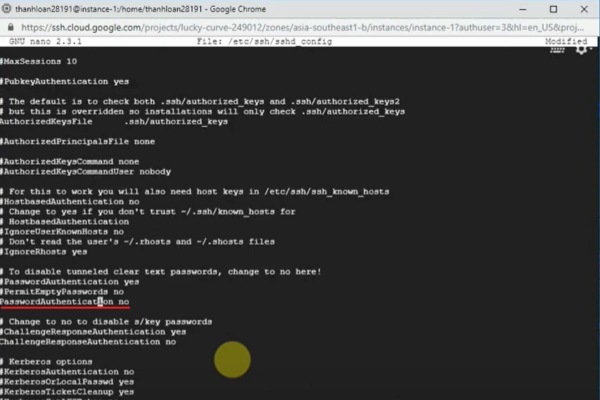

Tệp cấu hình của OpenSSH Server nằm tại /etc/ssh/sshd_config. Bạn có thể chỉnh sửa tệp này bằng công cụ như Vim hoặc Nano tùy theo nhu cầu. Sau khi thay đổi cấu hình, khởi động lại dịch vụ bằng:

systemctl restart sshd

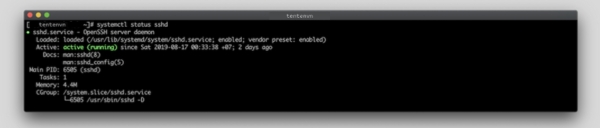

Để kiểm tra trạng thái hoạt động của SSH Server, chạy:

systemctl status sshd

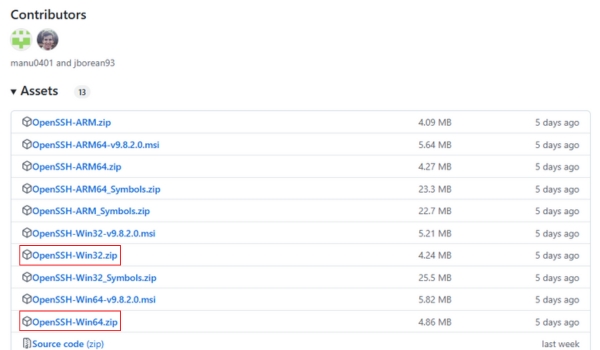

Bước 1: Truy cập GitHub và tải OpenSSH về máy, chọn phiên bản 32-bit hoặc 64-bit theo cấu hình hệ thống của bạn. Sau khi tải, giải nén tệp vào thư mục mong muốn, chẳng hạn như C:\OpenSSH.

Bước 2: Mở PowerShell hoặc Command Prompt (Cmd) với quyền quản trị bằng cách nhấp chuột phải vào biểu tượng và chọn “Run as Administrator”.

Tại đây, di chuyển đến thư mục vừa giải nén bằng lệnh:

cd C:\OpenSSH

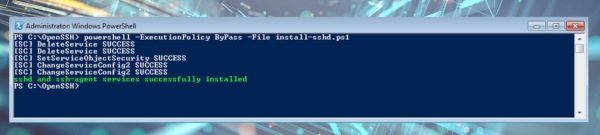

Khi đã ở đúng thư mục, thực thi lệnh sau để cài đặt dịch vụ OpenSSH Server trên Windows:

powershell -ExecutionPolicy ByPass -File install-sshd.ps1

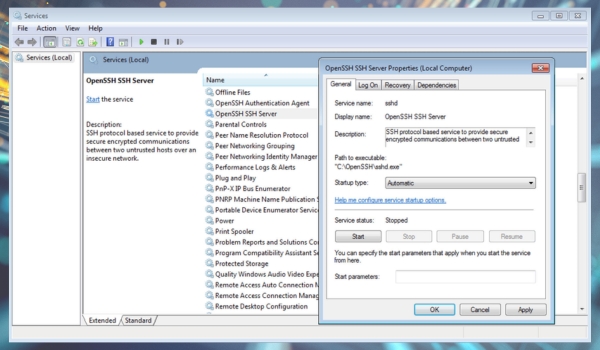

Bước 3: Nhập services.msc vào thanh tìm kiếm của Menu Start để mở Windows Services Manager. Tìm hai dịch vụ là “OpenSSH SSH Server” và “OpenSSH Authentication Agent”, sau đó đặt chế độ khởi động (Startup type) của cả hai thành “Automatic” để chúng tự chạy cùng hệ thống. Kích hoạt cả hai dịch vụ bằng cách nhấp chuột phải và chọn “Start”.

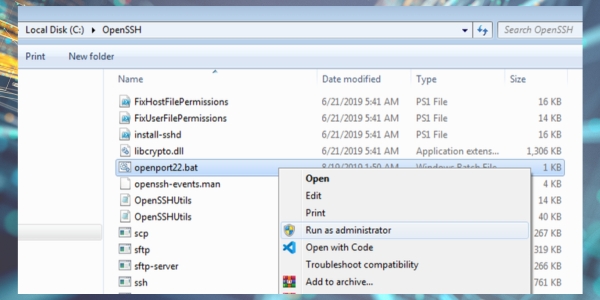

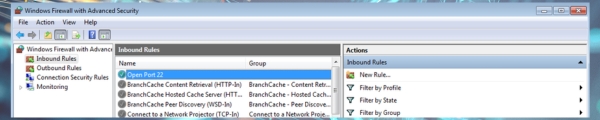

Bước 4: SSH Server làm việc trên cổng 22, bạn cần cấu hình Firewall cho phép lưu lượng truy cập qua cổng này. Một cách tiện lợi là tải tệp .bat có tên openport22.bat để tự động thiết lập quy tắc trong Windows Firewall. Sau khi tải, hãy lưu tệp vào một vị trí như C:\OpenSSH\openport22.bat, rồi khởi chạy nó với quyền quản trị viên.

Khi hoàn tất, một quy tắc mới mang tên “Open Port 22” sẽ xuất hiện trong Windows Firewall, xác nhận quá trình thực hiện thành công.

Tệp cấu hình của OpenSSH Server được đặt tại C:\OpenSSH\sshd_config_default.

Nếu bạn thay đổi bất kỳ thiết lập nào trong tệp này, đừng quên khởi động lại dịch vụ SSH thông qua Services Manager để cập nhật các điều chỉnh.

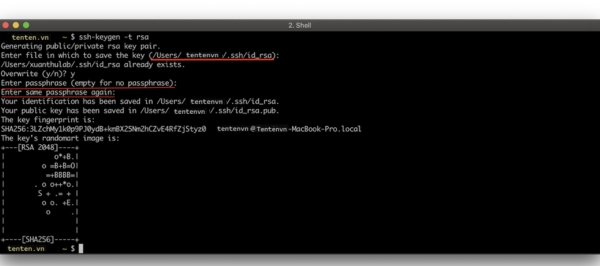

Bạn có thể tạo SSH key (Public/Private) vô cùng đơn giản bằng các bước sau:

Nhấn Ctrl + Alt + T trên Ubuntu hoặc tìm ứng dụng Terminal trên hệ điều hành bạn dùng.

Để tạo khóa, gõ lệnh

ssh-keygen -t rsa

Nếu muốn lưu khóa vào một vị trí cụ thể, bạn có thể thay “id_rsa” trong lệnh bằng đường dẫn đầy đủ đến tệp mong muốn.

Hãy đặt tên file cho SSH Keygen khi được yêu cầu.

Bạn có thể thêm một passphrase (mật khẩu) để bảo vệ khóa, nhưng nếu không cần, cứ thoải mái bỏ qua bằng cách nhấn Enter.

Sau khi tạo xong, bạn cần gửi khóa công khai (public key) đến máy chủ SSH. Hãy sao chép nội dung của tệp public key và thêm vào tệp authorized_keys trên máy chủ.

Cuối cùng, để kết nối đến máy chủ bằng khóa cá nhân (private key), sử dụng lệnh:

ssh username@remote_host -i /đường_dẫn/đến/private_key.

Lưu ý, với hệ điều hành Windows, quá trình tạo khóa cũng tương tự như trên. và các tệp kết quả sẽ nằm trong thư mục %homepath%\.ssh.

Ví dụ, với tài khoản Administrator, %homepath% sẽ là C:\Users\Administrator.

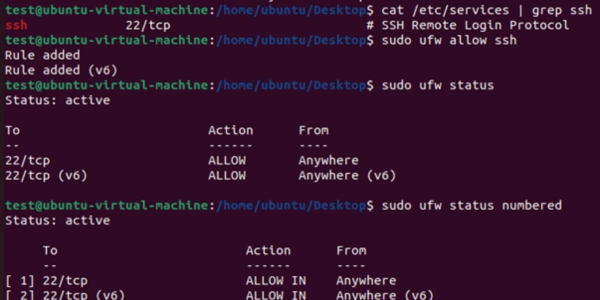

Đầu tiên để xem xét thông tin dịch vụ liên quan đến SSH, sử dụng lệnh sau:

cat /etc/services | grep ssh

Lệnh này giúp tôi xác nhận cổng mặc định (thường là 22) mà SSH đang sử dụng.

Tiếp theo, cho phép lưu lượng truy cập SSH qua tường lửa bằng cách thêm một quy tắc mới với công cụ UFW, copy lệnh:

sudo ufw allow ssh

Sau đó, kiểm tra trạng thái hiện tại của tường lửa để đảm bảo rằng rule đã được áp dụng thành công:

sudo ufw status

Có thể hiển thị danh sách các rule kèm theo số thứ tự bằng lệnh:

sudo ufw status numbered

Bạn có thể dễ dàng xóa bất kỳ rule nào không cần thiết. Ví dụ, nếu muốn xóa rule số 1, thực thi lệnh sau:

sudo ufw delete 1

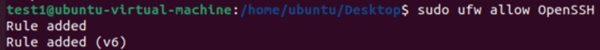

Ngoài cách thêm rule thủ công, bạn cũng có thể tận dụng các profile sẵn có của UFW. Để xem danh sách các profile đã cài đặt, chạy lệnh:

sudo ufw app list

Từ kết quả trả về, bạn chọn profile “OpenSSH” để cho phép kết nối SSH một cách an toàn:

sudo ufw allow OpenSSH

Lưu ý: Nếu gặp lỗi “ERROR: Could not find a profile matching ‘OpenSSH'”, điều này có nghĩa là dịch vụ openssh-server chưa được cài đặt trên hệ thống. Bạn sẽ khắc phục vấn đề này bằng cách cài đặt openssh-server với lệnh:

sudo apt install openssh-server

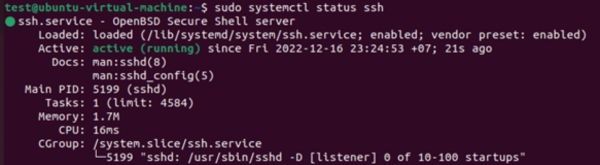

Sau khi cài đặt, kiểm tra trạng thái của dịch vụ SSH để đảm bảo rằng nó đang hoạt động bình thường:

sudo systemctl status ssh

Kết quả “active (running)” sẽ chứng minh rằng mọi thứ đã được thiết lập đúng đắn.

Trong hệ thống, người dùng được chia thành hai loại: quản trị viên (sudo) và người dùng thông thường. Tùy vào cách máy chủ được thiết lập, có thể chỉ một nhóm nhất định, chẳng hạn như bộ phận IT, được phép truy cập SSH. Để tăng cường bảo mật cho máy chủ SSH, bạn có thể giới hạn người dùng hoặc nhóm được sử dụng SSH bằng cách tận dụng các chỉ thị như AllowUsers, DenyUsers, AllowGroups, và DenyGroups.

Ví dụ, với thông tin giả định như

Bạn cần chỉnh sửa tệp cấu hình OpenSSH bằng lệnh:

sudo nano /etc/ssh/sshd_config

Để chỉ cho phép example-user và user2 đăng nhập qua SSH từ bất kỳ IP nào, thêm dòng:

AllowUsers example-user user2

Nếu muốn giới hạn họ đăng nhập từ IP cụ thể, dùng:

AllowUsers example-user@192.0.2.100 user2@192.0.2.8

Để mở rộng cho phép mọi người dùng từ các IP đáng tin cậy, thêm:

AllowUsers *@192.0.2.100 *@192.0.2.8 *@192.0.2.50

Nếu cần cấp quyền cho toàn bộ mạng con, chẳng hạn từ 192.0.2.0/8 (bao gồm các IP từ 192.0.2.1 đến 192.0.2.255), dùng:

AllowUsers *@192.0.2.*

Ngoài ra, để chỉ định quyền truy cập SSH cho một nhóm như IT_admins, thêm:

AllowGroups IT_admins

Sau khi chỉnh sửa, lưu tệp và đóng lại.

Trước khi áp dụng, kiểm tra cấu hình bằng lệnh: sudo sshd -t để phát hiện lỗi. Mặc định, nếu không có AllowUsers hay AllowGroups trong tệp cấu hình, mọi người dùng và nhóm đều có thể đăng nhập SSH. Nhưng khi các chỉ thị này được khai báo, chỉ những người dùng hoặc nhóm được liệt kê mới có quyền truy cập, chặn toàn bộ những đối tượng khác.

Để thiết lập các quy tắc riêng biệt cho từng người dùng, bạn có thể tận dụng chỉ thị Match trong tệp cấu hình.

Ví dụ, để áp dụng quy tắc cho người dùng example-user, hãy thêm đoạn sau vào cuối tệp:

Match User example-use

Nếu muốn giới hạn người dùng này chỉ được thực thi một lệnh cụ thể trên máy chủ, như lệnh top, hãy bổ sung lệnh ngay sau khai báo Match.

ForceCommand “top”

Với thiết lập này, example-user chỉ có thể chạy lệnh top mà không được phép sử dụng bất kỳ lệnh nào khác. Khi đăng nhập, lệnh top sẽ tự động khởi chạy, và khi thoát khỏi ứng dụng, phiên SSH của họ cũng sẽ kết thúc.

Nếu bạn cần giới hạn người dùng chỉ chạy một tập lệnh cụ thể, hãy thay bằng: ForceCommand “/đường_dẫn/đến/script.sh”.

Ngoài ra, để áp dụng quy tắc cho cả một nhóm thay vì một cá nhân, sử dụng Match Group. Ví dụ:

Match Group IT_Admins

ForceCommand “top”

Lệnh trên sẽ đảm bảo mọi người dùng trong nhóm IT_Admins chỉ được phép chạy lệnh top. Khi họ thoát ứng dụng, kết nối SSH cũng sẽ tự động ngắt. Sau khi hoàn tất chỉnh sửa, lưu tệp và đóng lại.

Để đảm bảo không có sai sót, hãy kiểm tra cấu hình bằng lệnh:

sudo sshd -t

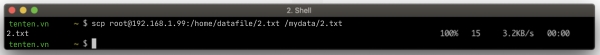

Giả sử trên server có địa chỉ IP 192.168.1.99, file cần copy nằm tại đường dẫn /home/datafile/2.txt với tài khoản SSH là root. Để sao chép file này về máy local Linux và lưu vào đường dẫn /mydata/2.txt, bạn sử dụng lệnh sau:

scp root@192.168.1.99:/home/datafile/2.txt /mydata/2.txt

Sau khi thực thi lệnh, file 2.txt sẽ được chuyển về máy local và lưu ở đường dẫn /mydata/2.txt.

Trong trường hợp muốn copy cùng file 2.txt từ server về máy Windows và lưu vào thư mục C:\mydata\2.txt, bạn có thể dùng lệnh sau:

scp root@192.168.1.99:/home/datafile/2.txt “C:\mydata\2.txt”

Lưu ý rằng trên Windows, các đường dẫn thường sử dụng ký tự \ thay vì /, vì vậy cần đặt toàn bộ đường dẫn trong dấu nháy kép để tránh lỗi cú pháp.

Để upload một file từ máy local lên server, ví dụ file /mydata/3.txt lên đường dẫn /home/datafile/3.txt của server, bạn sử dụng lệnh:

scp /mydata/3.txt root@192.168.1.99:/home/datafile/3.txt

Nếu muốn upload toàn bộ thư mục /mydata/file/ từ máy local lên server và lưu vào /home/datafile, bạn thêm tùy chọn -r (recursive) vào lệnh:

scp -r /mydata/file root@192.168.1.99:/home/datafile

Khi sử dụng SSH để kết nối và thực thi lệnh từ xa, có hai chế độ phổ biến:

Nếu bạn muốn chạy ngay một lệnh trên máy remote mà không cần truy cập vào shell, bạn có thể sử dụng cú pháp sau:

ssh user@myserver “lệnh-cần-chạy …”

Ví dụ cụ thể:

Giả sử bạn muốn chuyển đến thư mục /var trên máy remote và liệt kê nội dung của nó. Bạn có thể thực hiện như sau:

ssh root@myserver “cd /var && ls”

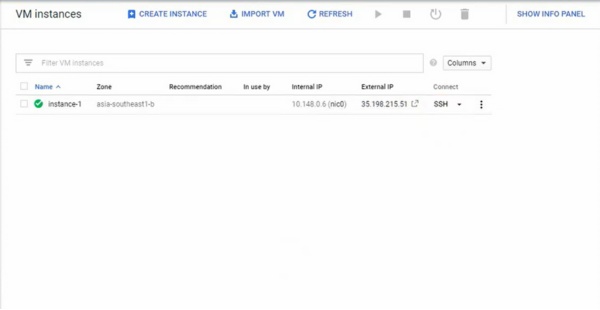

Bước 1: Tạo VPS tại mục Create an instance

Bước 2: Chọn Connect SSH bằng trình duyệt của Google > Nhấn SSH ở phần Connect

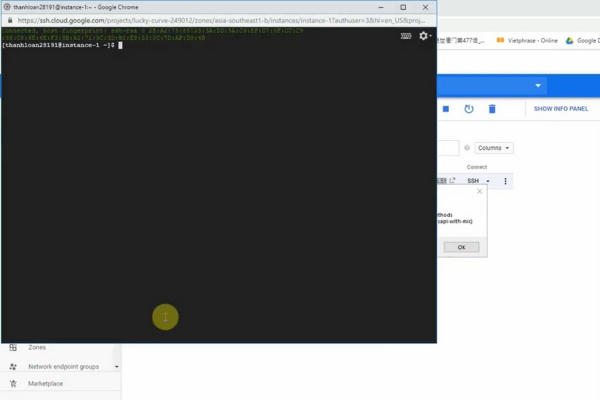

Lưu ý: Khi tạo VPS, sẽ không thể login bằng phần mềm SSH hoặc là user root. Do vậy phải Connect SSH bằng trình duyệt của Google. Khi kết nối sẽ ra kết quả như hình.

Bước 3: Setup lại pass root

Để setup lại, sử dụng lệnh:

sudo passwd root

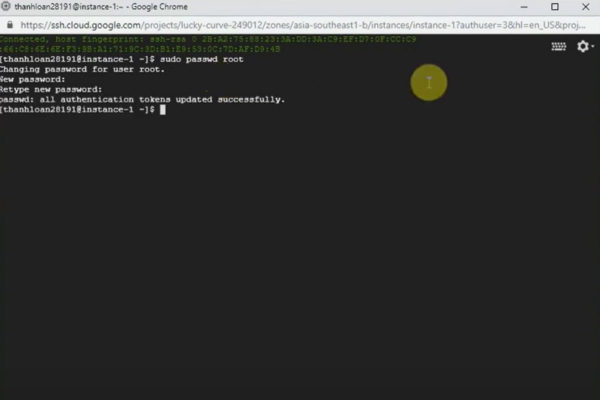

Bước 4: Nhập mật khẩu mới

Sau khi setup lại, màn hình sẽ hiện ra nhập mật khẩu mới. Hãy nhập mật khẩu 2 lần nhưng nó sẽ không hiện lên đâu. Kết quả hiện giống như hình là đã thay đổi mật khẩu thành công.

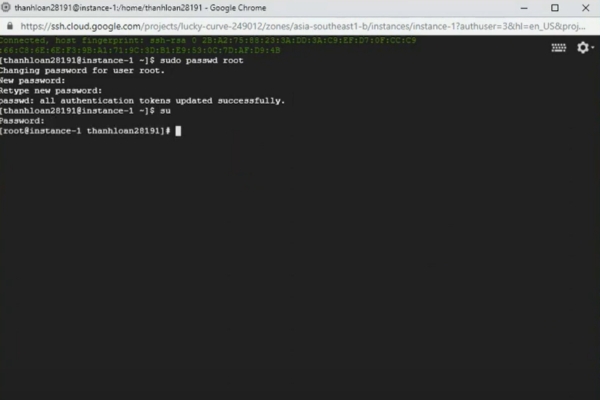

Bước 5: Login quyền root

Để đăng nhập lại gõ lênh su > Nhấn Enter > Nhập mật khẩu > Nhấn Enter

Bước 6: Cài nano để edit file

Nhập lệnh yum install nano -y.

Khi quá trình hoàn tất, nhập lệnh

nano /etc/ssh/sshd_config.

Bước 7: Chỉnh sửa quyền

Chuyển PermitRootLogin thành Yes.

Chuyển PasswordAuthentication thành Yes.

Cuối cùng, nhấn tổ hợp Ctrl + 0 Enter để lưu; nhấn Ctrl + X để thoát.

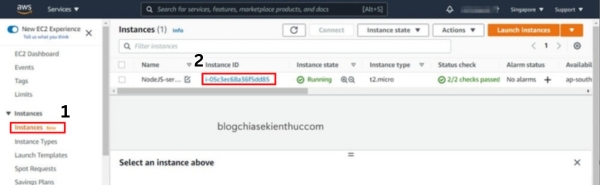

Bước 1: Trong giao diện chính của Amazon EC2, chọn Instance > Bấm chọn VPS mà bạn muốn kết nối để xem thông tin.

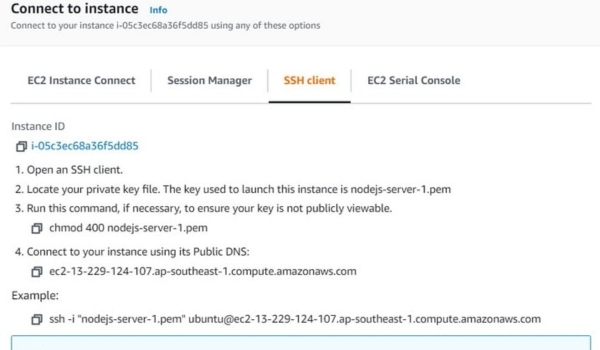

Bước 2: Mở mục SSH Client

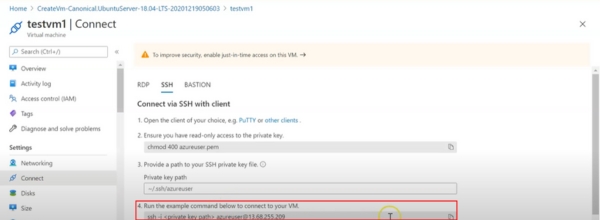

Khi cửa sổ hiện lên, chọn mục SSH client. Tại đây, bạn sẽ nhận được các thông tin sau: Key Pair được liên kết với EC2 Instance đã chọn, địa chỉ DNS Public và các câu lệnh cần thiết để thực hiện kết nối.

Bước 3: Mở Command Prompt > Dán dòng lệnh ở phần Example > Thay thế nội dung “nodejs-server-1.pem” thành “đường dẫn đến file EC2 Instance lúc mới tạo”.

Ở lần đầu kết nối, bạn nhập chính xác chữ YES nếu có bị hỏi > nhấn Enter để đồng ý

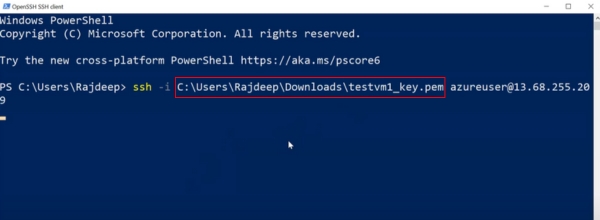

Việc đăng nhập SSH cũng sẽ tương tự như trên AWS. Lựa chọn VPS mà bạn cần đăng nhập > Chọn Connect thông qua SSH.

Truy cập Powershell > Dán đoạn code ở phần 4 trong Connect SSH > Thay thế <private key path> bằng đường dẫn đến file .pem đã tải về lúc tạo. Như vậy là đã kết nối thành công.

Qua bài viết trên, chúng ta đã hiểu rõ hơn về SSH – một giao thức điều khiển từ xa an toàn và đáng tin cậy. SSH không chỉ cho phép truy cập và quản lý máy chủ từ xa mà còn đảm bảo tính bảo mật cao nhờ vào việc sử dụng các thuật toán mã hóa hiện đại. Với những hướng dẫn chi tiết trong bài, hy vọng bạn đọc có thể dễ dàng triển khai và sử dụng SSH hiệu quả trong môi trường làm việc.

File PEM là gì? Hướng dẫn sử dụng tệp PEM như thế nào?

Hướng dẫn tạo SSH Keygen và xác thực kết nối SSH bằng Public/Private key

20 câu lệnh SSH sử dụng thường xuyên