Intrusion prevention system (IPS) – hệ thống ngăn chặn xâm nhập, một trong những hệ thống quan trọng trong việc bảo vệ mạng khỏi các hoạt động xâm nhập độc hại.

Contents

Intrusion prevention system là gì?

Intrusion prevention system (IPS) là một hệ thống giám sát mạng để phát hiện và ngăn chặn các hoạt động xâm nhập độc hại như các mối đe dọa bảo mật hay vi phạm chính sách. Chức năng chính của IPS là xác định các hoạt động nguy hại, lưu giữ các thông tin về chúng, cố gắng chặn lại các hoạt động đó và báo cáo cho quản trị viên.

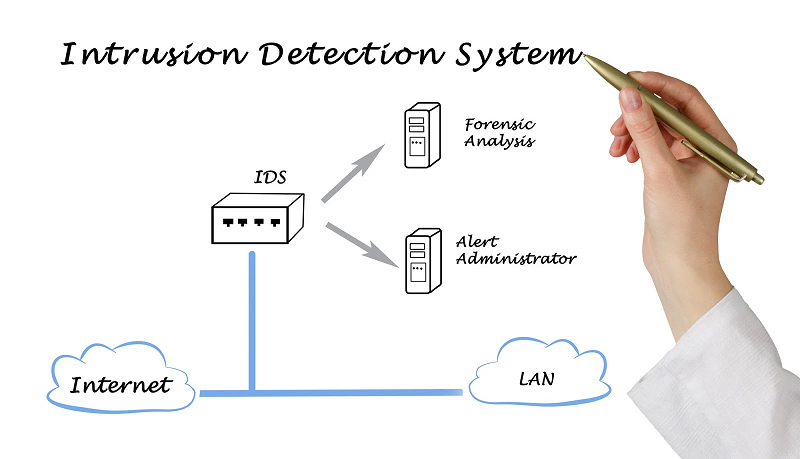

IPS là sự phát triển của intrusion detection system (IDS) – hệ thống phát hiện xâm nhập, với khả năng không chỉ theo dõi và cảnh báo mà còn có thể can thiệp và ngăn ngừa các tấn công. IPS sử dụng các tập luật để xác định các hoạt động bất thường hay nguy hiểm trên mạng.

IPS hoạt động theo ba bước cơ bản sau:

Cách hoạt động của IPS

Bước 1: Thu thập và phân tích dữ liệu.

IPS sẽ thu thập các gói tin, các luồng dữ liệu hay các hoạt động trên mạng để phân tích và so sánh với các tập luật hay các chữ ký tấn công đã được cài đặt trước. Các tập luật hay các chữ ký tấn công là những quy tắc hay mẫu để nhận diện các hoạt động xâm nhập. Các tập luật hay các chữ ký tấn công có thể được cập nhật liên tục từ các nhà cung cấp hay được tự tạo bởi quản trị viên.

Bước 2: Phát hiện và ngăn chặn xâm nhập.

Nếu IPS phát hiện được một hoạt động xâm nhập, nó sẽ ngay lập tức áp dụng các biện pháp ngăn chặn để dừng lại hoạt động đó. Các biện pháp ngăn chặn có thể là: cắt kết nối, xoá gói tin, thay đổi nội dung gói tin, thay đổi cấu hình firewall hay gửi thông báo cho quản trị viên.

Bước 3: Lưu trữ và báo cáo.

IPS sẽ lưu trữ các thông tin về các hoạt động xâm nhập, như thời gian, nguồn, đích, loại tấn công, biện pháp ngăn chặn,… để phục vụ cho việc kiểm tra, phân tích hay điều tra sau này. IPS cũng sẽ báo cáo cho quản trị viên về các hoạt động xâm nhập qua các kênh như email, SMS, web hay máy tính.

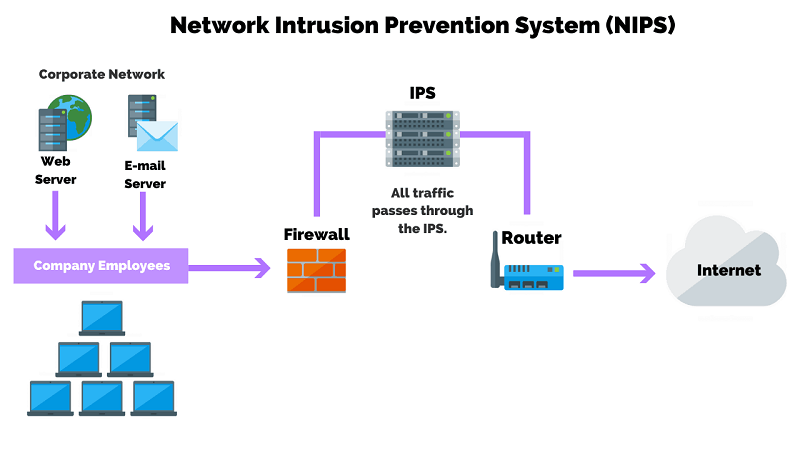

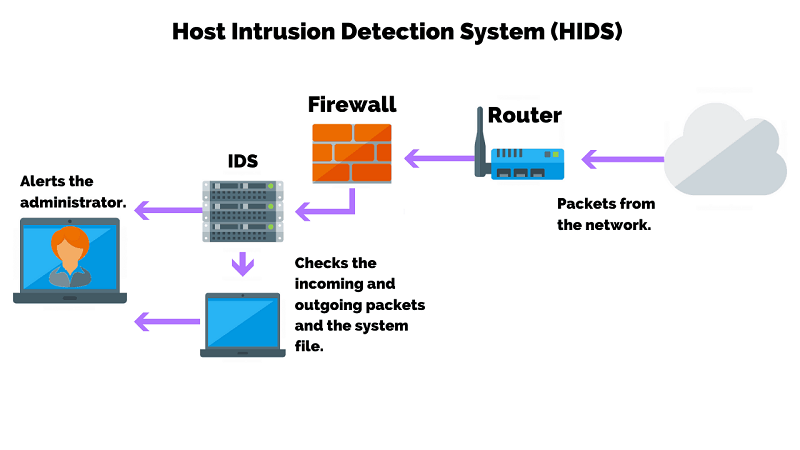

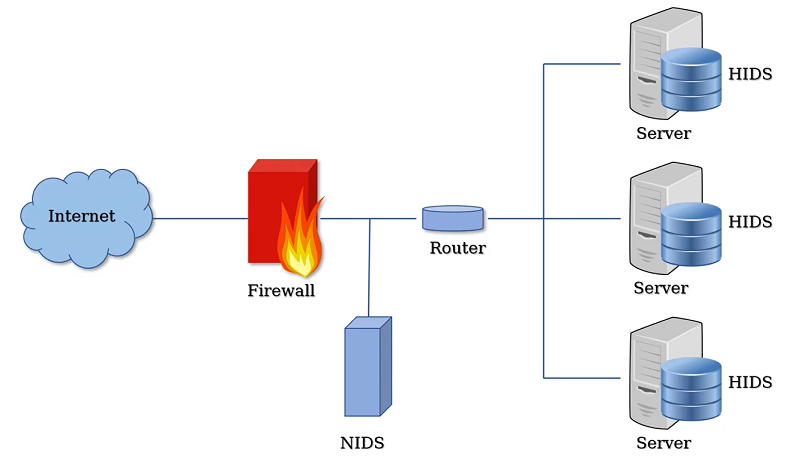

Có nhiều cách để phân loại IPS, tùy thuộc vào tiêu chí khác nhau. Một trong những cách phân loại phổ biến nhất là dựa vào vị trí triển khai của IPS trên mạng. Theo cách này, có hai loại IPS chính là:

Network-based intrusion prevention system (NIPS)

Là loại IPS được triển khai trên một thiết bị riêng biệt, thường được đặt trước hoặc sau firewall để giám sát và bảo vệ toàn bộ mạng. NIPS có khả năng phân tích các gói tin truyền qua mạng và áp dụng các tập luật để ngăn chặn các gói tin có chứa mã độc, tấn công từ chối dịch vụ (DoS) hay tấn công khai thác lỗ hổng.

Host-based intrusion prevention system (HIPS)

Là loại IPS được triển khai trên một máy tính cá nhân hay máy chủ, thường được tích hợp với các phần mềm antivirus hay firewall cá nhân để giám sát và bảo vệ máy tính đó. HIPS có khả năng kiểm tra các hoạt động của các ứng dụng, quá trình hay tập tin trên máy tính và áp dụng các tập luật để ngăn chặn các hoạt động có thể gây hại cho hệ thống, như cài đặt phần mềm độc hại, thay đổi cấu hình hay truy cập trái phép.

Ngoài ra, còn có một số loại IPS khác như wireless intrusion prevention system (WIPS) – hệ thống ngăn chặn xâm nhập không dây, network behavior analysis (NBA) – phân tích hành vi mạng hay distributed denial-of-service prevention (DDoS) – ngăn chặn tấn công từ chối dịch vụ phân tán.

Việc triển khai IPS mang lại nhiều lợi ích cho bảo mật mạng, như:

Lợi ích của intrusion prevention system

Cung cấp giải pháp bảo vệ toàn diện hơn cho tài nguyên hệ thống, bằng cách phát hiện và ngăn chặn kịp thời các tấn công đã biết hay chưa được biết.

Giảm thiểu rủi ro bị mất dữ liệu, tiết kiệm chi phí và thời gian phục hồi hệ thống sau khi bị tấn công.

Tăng cường khả năng tuân thủ các tiêu chuẩn và quy định bảo mật, như PCI DSS, HIPAA hay GDPR.

Nâng cao hiệu suất và ổn định của hệ thống, bằng cách giảm bớt gánh nặng cho firewall hay các thiết bị khác.

Tuy nhiên, IPS cũng có một số hạn chế, như:

Các hạn chế của intrusion prevention system

Có thể gây ra tình trạng phát hiện nhầm (false positive), khi ngăn chặn các truy cập hợp lệ hay hoạt động bình thường của hệ thống.

Có thể không phát hiện được các tấn công mới hay phức tạp, nếu không được cập nhật liên tục các tập luật hay các chữ ký tấn công.

Có thể làm giảm tốc độ truyền dữ liệu trên mạng, nếu không được cấu hình hay tối ưu hóa đúng cách.

IDS và IPS là hai hệ thống liên quan đến việc phát hiện và ngăn chặn xâm nhập. Tuy nhiên, IDS và IPS có một số điểm khác nhau như sau:

IDS là hệ thống phát hiện xâm nhập, chỉ có khả năng theo dõi và cảnh báo về các hoạt động xâm nhập, nhưng không có khả năng ngăn chặn chúng. IPS là hệ thống ngăn chặn xâm nhập, có khả năng không chỉ theo dõi và cảnh báo mà còn có thể can thiệp và ngăn ngừa các tấn công.

IDS thường được triển khai ở chế độ giám sát (monitoring mode), nghĩa là nó không ảnh hưởng đến luồng dữ liệu trên mạng. IPS thường được triển khai ở chế độ chặn (blocking mode), nghĩa là nó có thể cắt kết nối, xoá gói tin hay thay đổi cấu hình để ngăn chặn các hoạt động xâm nhập.

IDS thường có độ trễ cao trong việc phát hiện và cảnh báo về các hoạt động xâm nhập, do phải phân tích và so sánh với các tập luật hay các chữ ký tấn công. IPS thường có độ trễ thấp hơn trong việc ngăn chặn các hoạt động xâm nhập, do có thể áp dụng các biện pháp ngăn chặn ngay khi phát hiện được một hoạt động nguy hại.

IDS thường có tỷ lệ phát hiện nhầm (false positive) thấp hơn so với IPS, do chỉ cần cảnh báo mà không cần can thiệp vào luồng dữ liệu. Intrusion Prevention System thường có tỷ lệ phát hiện nhầm (false positive) cao hơn so với IDS, do có thể ngăn chặn nhầm các truy cập hợp lệ hay hoạt động bình thường của hệ thống.

Vậy, IDS và IPS là hai hệ thống có vai trò quan trọng trong việc bảo vệ mạng khỏi các hoạt động xâm nhập. Tùy vào nhu cầu, mục tiêu và ngân sách của bạn, bạn có thể chọn sử dụng một trong hai hay kết hợp cả hai để tăng cường bảo mật cho mạng của bạn.

Xem thêm:

Imunify360 là gì? Giải pháp bảo mật trang web dành cho hosting Linux