Pentest là gì? Các bước cơ bản thực hiện penetration testing

08/05/2023 07:32 am | Lượt xem : 12294

Pentest là viết tắt của “penetration testing”, có nghĩa là kiểm tra xâm nhập hoặc thử đột nhập hệ thống, mạng hoặc ứng dụng để đánh giá mức độ bảo mật của chúng.

Contents

Giới thiệu về Pentest

Pentest, hoặc kiểm tra đột nhập, là một phương pháp đánh giá bảo mật của một hệ thống bằng cách mô phỏng các cuộc tấn công giả mạo bởi các kẻ tấn công. Mục đích của penetration testing là phát hiện ra các lỗ hổng bảo mật của hệ thống và cung cấp giải pháp để khắc phục chúng.

Giới thiệu về Pentest

Pentest thường được thực hiện bởi các chuyên gia an ninh mạng hoặc các công ty bảo mật. Nó có thể được thực hiện bằng cách sử dụng các phương pháp thủ công hoặc tự động, hoặc kết hợp cả hai.

Các bước thực hiện Pentest

Quá trình penetration testing thường được chia thành các bước sau:

Các bước thực hiện Pentest

1. Thu thập thông tin (Reconnaissance)

Bước đầu tiên trong quá trình pentest là thu thập thông tin về hệ thống mục tiêu. Mục đích của bước này là cung cấp cho người kiểm tra một cái nhìn tổng quan về hệ thống và xác định các điểm yếu có thể được khai thác.

Các công cụ thông thường được sử dụng trong bước này bao gồm:

WHOIS: tìm thông tin chủ sở hữu miền và các thông tin liên quan.

Nmap: quét cổng và tìm ra các dịch vụ đang chạy trên hệ thống.

Recon-ng: một công cụ thu thập thông tin tổng hợp và có tính năng mở rộng.

2. Phân tích lỗ hổng (Vulnerability Analysis)

Sau khi thu thập thông tin, người kiểm tra sẽ sử dụng các công cụ để phân tích lỗ hổng trên hệ thống.

Các công cụ thông thường được sử dụng trong bước này bao gồm:

Nessus: một công cụ quét lỗ hổng tổng hợp.

OpenVAS: một công cụ quét lỗ hổng tổng hợp, miễn phí và mã nguồn mở.

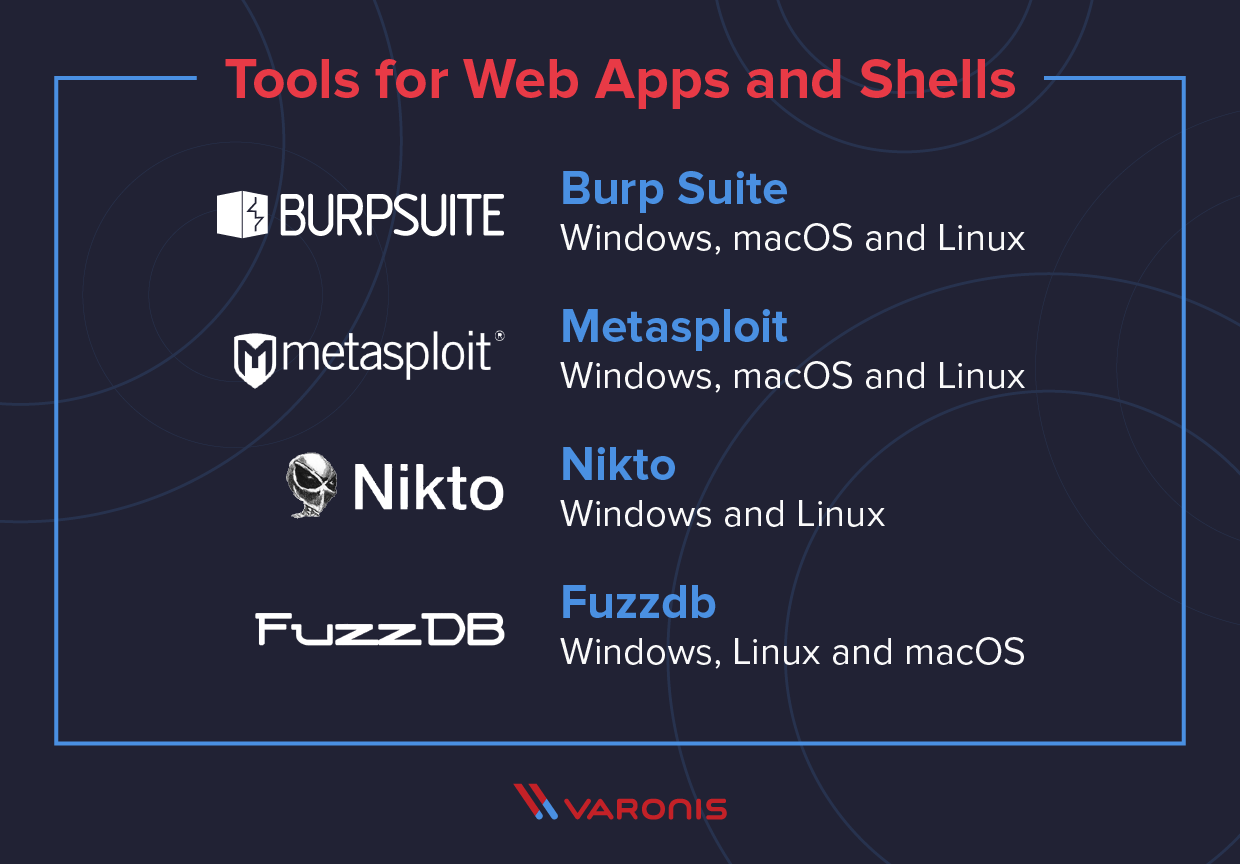

Nikto: một công cụ quét lỗ hổng trên các ứng dụng web.

3. Tấn công (Exploitation)

Sau khi đã phân tích các lỗ hổng, người kiểm tra sẽ tiến hành khai thác các lỗ hổng đó để xác minh tính khả dụng và khai thác được của chúng. Mục đích của bước này là xác định các cách thức để tấn công hệ thống và xác minh mức độ nguy hiểm của các lỗ hổng bảo mật đó.

Các công cụ thông thường được sử dụng trong bước này bao gồm:

Metasploit: một nền tảng khai thác lỗ hổng bảo mật.

Exploit-DB: một cơ sở dữ liệu lỗ hổng bảo mật và các công cụ khai thác liên quan.

SET (Social-Engineer Toolkit): một công cụ tấn công dựa trên kỹ thuật xâm nhập xã hội.

4. Đánh giá mức độ tổn thương (Post-Exploitation)

Sau khi tấn công thành công hệ thống, người kiểm tra sẽ đánh giá mức độ tổn thương của hệ thống và xác định các tài liệu hoặc thông tin quan trọng mà kẻ tấn công có thể truy cập được.

Các công cụ thông thường được sử dụng trong bước này bao gồm:

Meterpreter: một công cụ tấn công cơ bản và quản lý từ xa được tích hợp trong Metasploit.

Empire: một nền tảng tấn công mạnh mẽ và linh hoạt cho các cuộc tấn công bằng phần mềm độc hại.

PowerSploit: một tập hợp các tác vụ và script tấn công dựa trên PowerShell.

5. Báo cáo và đề xuất

Cuối cùng, người kiểm tra sẽ tạo báo cáo về các lỗ hổng và giải pháp khắc phục. Báo cáo nên cung cấp các thông tin chi tiết về các lỗ hổng bảo mật, bao gồm các cách để khắc phục chúng và các giải pháp để tăng cường bảo mật hệ thống. Nó cũng cần cung cấp các chứng minh và bằng chứng về các hoạt động tấn công đã được thực hiện trong quá trình penetration testing.

Lộ trình tự học để trở thành một pentester:

Pentest là một lĩnh vực rất rộng và đòi hỏi người học phải có kiến thức và kỹ năng rất chuyên sâu về bảo mật thông tin. Dưới đây là một số lộ trình tự học pentest, bao gồm các khóa học cơ bản và nâng cao tại Việt Nam, cùng với các bằng cấp chứng chỉ phổ biến về ngành học này:

Lộ trình học pentest cơ bản:

Giai đoạn 1: Networking căn bản

Tổng hợp, hiểu được các thuật ngữ phổ biến trong networking

Hiểu kiến trúc và các thành phần căn bản của 1 network, các protocols và services phổ biến

Hiểu các hình thức tấn công mạng phổ biến.

Giai đoạn 2: Linux căn bản

Học căn bản Linux command line với room Learn Linux trên TryHackMe

Giai đoạn 3: Kali Linux căn bản

Học cách dùng các công cụ phổ biến trong Kali Linux với room ccpentesting trên TryHackMe

Giai đoạn 4: Thực hành penetration testing căn bản

Thực hành penetration testing trên các room sau:

easyctf

picklerick

basicpentestingjt

wgelctf

Mục tiêu sau khi hoàn thành 4 giai đoạn là:

Có kiến thức căn bản về quy trình penetration testing

Có đủ kiến thức để tự học các chứng chỉ như CEH hoặc OSCP.

Một số khóa học cơ bản tại Việt Nam:

Khóa học trên Cyberjutsu

Khóa Học Comptia PENTEST+ (PT0-002) trên cehvietnam

Athena Hacking Cơ Bản

Khóa học Bảo mật An toàn Thông tin Pentest tại Techmaster

Các bằng cấp và chứng chỉ phổ biến về pentest:

CEH (Certified Ethical Hacker) của EC-Council

OSCP (Offensive Security Certified Professional) của Offensive Security

CPTS (Certified Penetration Testing Specialist) của Mile2

GPEN (GIAC Penetration Tester) của Global Information Assurance Certification (GIAC)

CPT (Certified Penetration Tester) của IACRB (Information Assurance Certification Review Board)

CPTE (Certified Penetration Testing Engineer) của Mile2

PTX (Penetration Testing Extreme) của eLearnSecurity

Trên đây là một số lộ trình tự học pentest cơ bản và nâng cao tại Việt Nam, cùng với các bằng cấp và chứng chỉ phổ biến về ngành học này. Ngoài ra, để trở thành một pentester chuyên nghiệp, người học cần liên tục cập nhật kiến thức mới, thực hành và tìm hiểu về các công nghệ mới nhất để luôn nắm bắt được các xu hướng và thách thức trong lĩnh vực bảo mật thông tin.

DỊCH VỤ CLOUD SERVER TỐC ĐỘ XỬ LÝ VƯỢT TRỘI

Các tìm kiếm liên quan đến chủ đề “Pentest là gì”

| Lương Pentest | Pentester |

| Học pentest | Chứng chỉ PenTest |

| PenTest+ job | Lộ trình học pentest |

| Pentest web là gì | Học pentest web |

Bài viết liên quan

Imunify360 là gì? Giải pháp bảo mật trang web dành cho hosting Linux

Bảo mật mạng LAN là gì? 10 quy tắc bảo mật mạng LAN hiệu quả

![[Tháng 6_Khách lẻ] Ưu đãi tên miền, hosting, combo website trọn gói](https://tenten.vn/tin-tuc/wp-content/uploads/2025/04/khach-le-thang-5-min-150x150.png)