Trong danh sách những mối đe dọa về bảo mật, XSS (Cross-Site Scripting) là một trong những lỗ hổng phổ biến và nguy hiểm nhất. Nó không chỉ tác động đến an ninh của trang web mà còn ảnh hưởng đến người dùng cuối.

Trong bài viết này, chúng ta sẽ khám phá khái niệm về XSS, những cách mà lỗ hổng này có thể được khai thác và tác động của nó đối với an toàn của trang web. Chúng ta sẽ tìm hiểu cách mà hacker có thể sử dụng các kỹ thuật XSS để thực hiện các cuộc tấn công, như đánh cắp thông tin người dùng, thay đổi nội dung trang web hoặc thực hiện các hành động xấu khác.

Contents

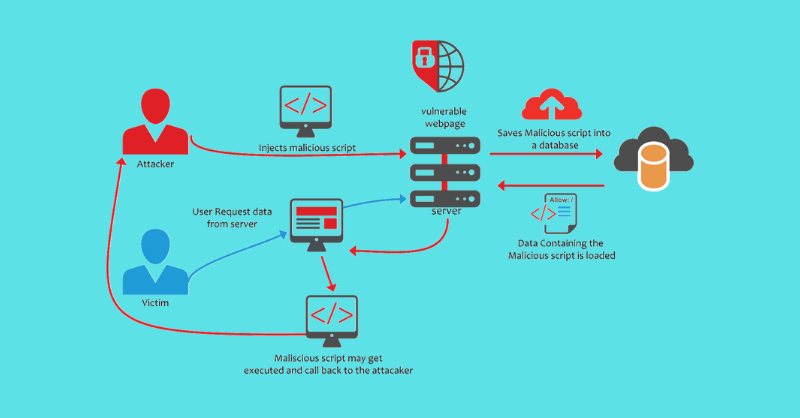

XSS là viết tắt của Cross-site Scripting, là một dạng kỹ thuật tấn công vào code injection của máy khách. Nó phép hacker chèn các đoạn mã độc thông qua các đoạn script để thực thi chúng ở phía client và ăn cắp dữ liệu nhận dạng của người dùng, như cookies, session tokens và các thông tin khách.

Cross-site Scripting có thể xảy ra khi xác thực đầu vào dữ liệu người dùng không phù hợp, dữ liệu độc hại từ đầu vào có thể xâm nhập vào dữ liệu đầu ra. Cross-site Scripting có thể được phân loại thành ba loại chính:

Để có thể ngăn chặn những sự tấn công này ta có thể sử dụng các cách như:

Dưới đây là các cách cụ thể để có thể ngăn những cuộc tấn công

Xác thực đầu vào của người dùng: Được sử dụng ở phía máy chủ để ngăn chặn các cuộc tấn công Cross-site Scripting. Xác thực đầu vào của người dùng có nghĩa là kiểm tra và lọc các dữ liệu đầu vào từ người dùng để loại bỏ hoặc thay thế các ký tự hoặc từ khóa nguy hiểm

Làm sạch đầu ra: Được sử dụng ở phía máy khách để ngăn chặn các cuộc tấn công XSS. Làm sạch đầu ra có nghĩa là mã hóa hoặc thoát các dữ liệu đầu ra từ máy chủ trước khi hiển thị cho người dùng. Điều này có thể được thực hiện bằng cách sử dụng các thư viện như DOMPurify, làm sạch mã HTML và JavaScript để ngăn chặn các cuộc tấn công XSS

Sử dụng cookie chỉ HTTP: Giống cách làm sạch đầu ra, cách này cũng dùng ở phía máy khách để ngăn chặn các cuộc tấn công XSS. Cookie chỉ HTTP là một loại cookie không cho phép JavaScript phía máy khách truy cập vào nó, khiến kẻ tấn công khó chiếm đoạt phiên người dùng hơn

Triển khai Chính sách bảo mật nội dung (CSP): Kỹ thuật sử dụng ở phía máy chủ để ngăn chặn các cuộc tấn công. CSP là một cơ chế bảo mật cho phép quản trị viên trang web chỉ định nguồn nội dung nào được phép tải trên trang web của họ. Điều này có thể giúp ngăn chặn các cuộc tấn công XSS bằng cách không cho phép thực thi bất kỳ mã nào không bắt nguồn từ một nguồn đáng tin cậy

Sử dụng tường lửa ứng dụng web (WAF): Tương tự cách trên, phương thức này sử dụng ở phía máy chủ để ngăn chặn các cuộc tấn công Cross-site Scripting. WAF là một loại phần mềm hoặc thiết bị có thể được sử dụng để chặn các yêu cầu độc hại và ngăn chặn các cuộc tấn công XSS

Cập nhật các bản vá bảo mật: Khác với các cách còn lại, phương pháp này được sử dụng ở cả phía máy chủ và máy khách để ngăn chặn các cuộc tấn công Cross-site Scripting. Cập nhật các bản vá bảo mật có nghĩa là luôn giữ cho hệ điều hành, trình duyệt, ứng dụng web và các thành phần liên quan được cập nhật với các phiên bản mới nhất và an toàn nhất.

Đọc thêm: JavaScript là gì? Kiến thức cơ bản về JavaScript cho người mới bắt đầu 2022

Để giúp hạn chế lớn nhất sự tấn công thì không có gì tốt hơn việc ta phòng tránh chúng từ đầu. Ta có thể phòng ngừa các cuộc tấn công như sau:

• Data validation (xác định đầu vào): Đảm bảo dữ liệu đầu vào được cung cấp với người dùng mạng là chính xác. Kiểm tra các giá trị đầu vào có hợp lệ hay không, có chứa các ký tự đặc biệt hay không, có phù hợp với định dạng mong muốn hay không, v.v.

• Filtering (lọc đầu vào người dùng): Biện pháp này giúp tìm kiếm những keyword nguy hiểm có trong phần nhập của người dùng để kịp thời thay thế hoặc xóa bỏ chúng. Có thể sử dụng các hàm như htmlentities(), htmlspecialchars(), strip_tags() để mã hoá các ký tự đặc biệt thành các thực thể HTML.

• Output encoding (mã hoá đầu ra): Biện pháp này giúp ngăn chặn trình duyệt thực thi các mã độc được chèn vào đầu ra của ứng dụng. Có thể sử dụng các hàm như json_encode(), base64_encode() để mã hoá các chuỗi đầu ra thành các định dạng khác nhau.

• Content Security Policy (chính sách bảo mật nội dung): Biện pháp này giúp chỉ định những nguồn nội dung nào được phép chạy trên trang web. Có thể sử dụng các tiêu đề HTTP như X-Content-Security-Policy, X-WebKit-CSP, Content-Security-Policy để thiết lập các quy tắc cho các nguồn nội dung khác nhau như script, style, image, media, v.v.

XSS là một trong những lỗ hổng bảo mật phổ biến và nguy hiểm nhất đối với các ứng dụng web. Nó cho phép hacker chèn và thực thi các mã độc trên trình duyệt của người dùng để đánh cắp thông tin, chiếm quyền truy cập hoặc làm hại nạn nhân. Để phòng tránh Cross-site Scripting, chúng ta cần thực hiện các biện pháp như xác định và lọc đầu vào, mã hoá đầu ra, thiết lập chính sách bảo mật nội dung và cập nhật các bản vá bảo mật cho ứng dụng web.

Theo dõi Blog Tenten để cập nhật nhiều thông tin hữu ích nhé!

|

xss script>alert

|

XSS example | XSS attack | Cross site Scripting |

| Test XSS | cross-site scripting (xss) là gì | self-xss | cross-site scripting attack là gì |

Bài liên quan